Notice

Various information is provided including new products, AppCheck update details, and event information.

안녕하세요? 체크멀(CheckMAL)입니다.

2016년 3월 최초 등장하여 .cerber 파일 확장명으로 암호화 후 텍스트 음성 변환(TTS) 기능을 이용하여 여성 목소리로 암호화 사실을 안내하는 Cerber 랜섬웨어는 2016년 8월 초 .cerber2 확장명으로 변화를 시도하였습니다.(※ .cerber2 랜섬웨어 동영상 보기 : https://www.checkmal.com/page/resource/video/?detail=read&idx=117)

그런데 2016년 8월 30일경부터 contact, privacy 등의 제목으로 유포되는 메일 첨부 파일을 통해 .cerber3 확장명으로 암호화를 시도하는 새로운 Cerber 랜섬웨어 변종이 확인되었습니다.

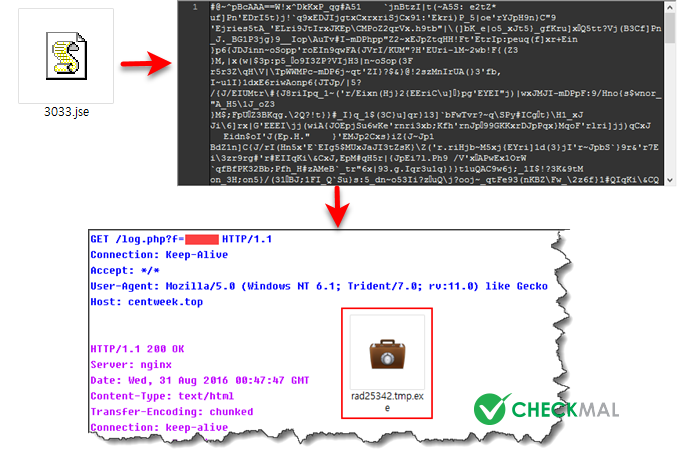

메일에 첨부된 파일은 JScript로 인코드된 스크립트 파일(.jse) 형태로 사용자가 .JSE 파일(MD5 : ae0c9b04a8173f63f3b22fa6b606803a - ESET : JS/TrojanDownloader.Nemucod.ATM)을 직접 실행할 경우 "C:\Windows\System32\WScript.exe" 시스템 파일을 통해 난독화된 스크립트를 실행하여 외부에서 Cerber 랜섬웨어 악성 파일을 자동으로 다운로드하는 구조입니다.

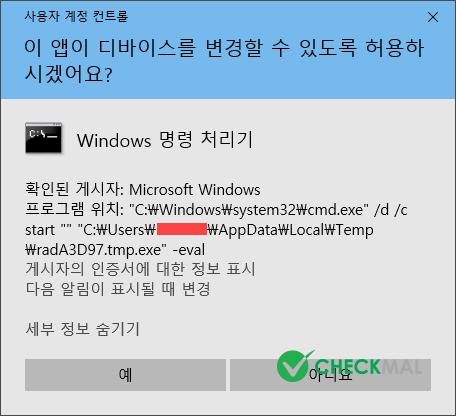

다운로드된 악성 파일은 "%Temp%\rad[5자리 Random].tmp.exe" 파일 형태(MD5 : 8cab5f9faaac876425ae33678c2f8521 - AhnLab V3 : Win-Trojan/Cerber.Gen)로 생성 및 실행되며 최초 동작 시 ["C:\Windows\system32\cmd.exe" /d /c start "" "C:\Users\%UserName%\AppData\Local\Temp\radD66E8.tmp.exe" -eval] 명령어 실행을 위한 사용자 계정 컨트롤(UAC) 창이 생성되므로 절대로 허용하는 일이 없도록 하시기 바랍니다.

우선 암호화된 파일 및 시스템에 대한 복구를 방해할 목적으로 다음과 같은 명령어를 통해 시스템 복원 및 부팅 구성을 변경/삭제합니다.

- C:\Windows\system32\vssadmin.exe delete shadows /all /quiet

- C:\Windows\system32\wbem\wmic.exe shadowcopy delete

- C:\Windows\system32\bcdedit.exe /set {default} recoveryenabled no

- C:\Windows\system32\bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

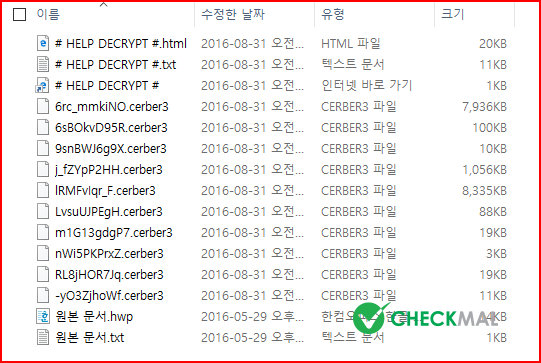

이후 문서, 사진, 음악, 동영상 등의 다양한 데이터 파일을 (Random 파일명).cerber3 파일 형태로 암호화를 진행하며, 암호화된 폴더 내에는 비트코인(Bitcoin) 가상 화폐를 요구하는 # HELP DECRYPT #.html, # HELP DECRYPT #.txt, # HELP DECRYPT #.url 3종의 랜섬웨어 결제 안내 파일이 생성됩니다.

기존 Cerber 랜섬웨어와의 차이점으로는 파일 암호화 완료 후 텍스트 음성 변환(TTS) 기능을 이용한 목소리 재생 시# DECRYPT MY FILES #.vbs 파일을 이용하지 않고 파일 암호화 기능을 수행한 Cerber 악성 파일이 TTS 엔진을 이용하여 재생합니다.

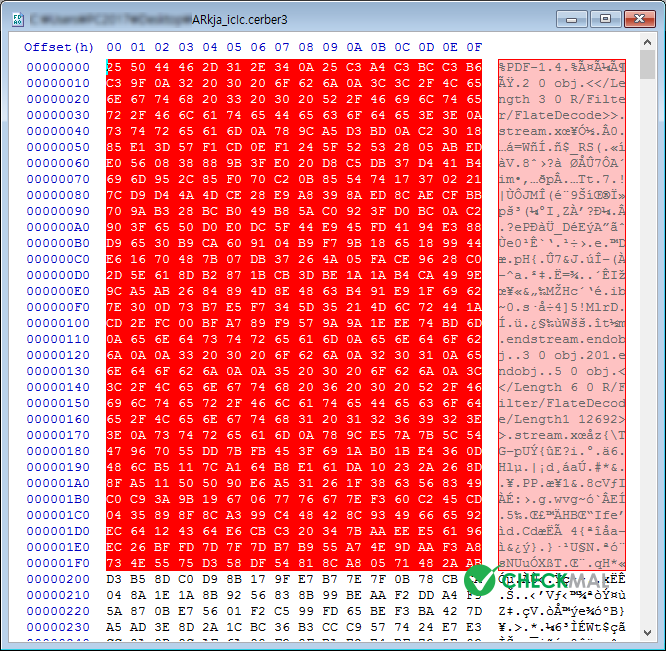

또한 암호화된 파일은 기존과 다르게 암호화 대상 파일의 헤더(Header) 영역은 건드리지 않고 데이터를 암호화하는 방식으로 변경된 것을 확인할 수 있습니다.

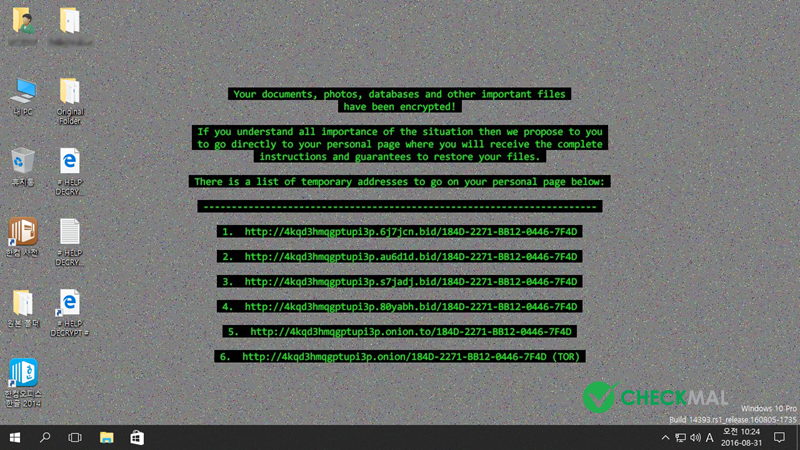

최종적으로 파일 암호화 완료 시점에서는 바탕 화면 배경을 "C:\Users\%UserName%\AppData\Local\Temp\tmp[Random].bmp" 파일로 변경하며, TTS 기능을 통해 "Your documents, photos, databases and other important files have been encrypted!" 안내 목소리가 출력됩니다.

또한 파일 암호화 기능을 수행한 Cerber 랜섬웨어 악성 파일은 [taskkill /f /im "radD66E8.tmp.exe"] 명령어를 통해 자동 종료 및 삭제가 이루어집니다.

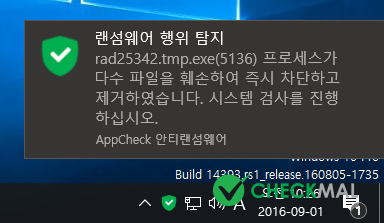

위와 같이 불특정 다수 또는 기업을 상대로 유포되는 메일에 동봉된 악성 스크립트 파일 실행 시 감염되는 .cerber3 파일 확장명으로 암호화하는 Cerber 랜섬웨어 행위에 대하여 AppCheck 안티랜섬웨어 제품에서는 암호화 행위 차단 및 제거와 동시에 일부 암호화된 파일을 자동 복원하여 고객을 보호하고 있습니다.(※ .cerber3 랜섬웨어 동영상 보기 : https://www.checkmal.com/page/resource/video/?detail=read&idx=140)