공지사항

업데이트 내역, 신제품/이벤트 소식 등 다양한 정보를 제공합니다.

추가공지 2017-05-14 18:35

KISA에서 배포한 "SMB 취약점을 악용한 랜섬웨어 피해확산 방지를 위한 사용자 예방 방법" 자료를 다음 링크에서 확인하실 수 있습니다.

http://boho.or.kr/data/secNoticeView.do?bulletin_writing_sequence=25705

----

2017년 5월 12일 전후로 전 세계를 대상으로 매우 짧은 시간 내에 역대 최고 수준의 WannaCry / WannaCryptor / WCry 랜섬웨어(Ransomware)를 이용한 파일 암호화 공격이 이루어지고 있기에 매우 주의가 요구됩니다.

특히 유포 방식이 2017년 3월 Microsoft 정기 보안 업데이트를 통해 MS17-010 보안 패치가 이루어진 ETERNALBLUE 취약점을 통해 Worm 방식으로 전파되고 있으므로 보안 패치가 이루어지지 않은 환경에서는 피해가 예상됩니다.

해당 보안 취약점은 미국 NSA에서 운영한 취약점으로 Shadow Brokers 해킹 그룹에 의해 공개되었으며 Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT 8.1, Windows 10, Windows Server 2016 운영 체제 환경에서 MS17-010 보안 패치가 이루어지지 않은 경우 특수하게 조작된 메시지를 Windows SMBv1 서버에 보내서 원격 코드 실행이 가능한 Windows SMB 원격 코드 실행 취약점(CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0148)입니다.

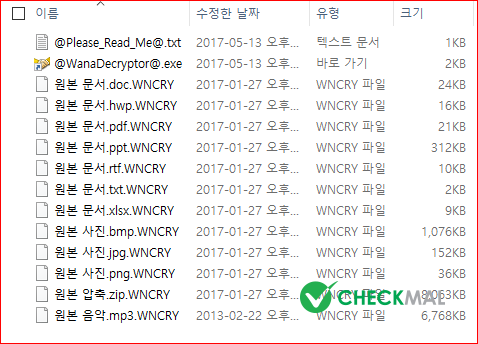

코드 실행이 이루어진 경우 문서, 사진, 영상, 음악, 압축 파일 등의 개인 데이터 파일을 .WNCRYT 확장명 형태로 암호화한 후 .WNCRY 확장명으로 최종 변경합니다.

파일 암호화 과정에서 taskdl.exe 파일(SHA-1 : 47a9ad4125b6bd7c55e4e7da251e23f089407b8f)을 통해 다음과 같은 프로세스가 실행 중인 경우 자동 종료 처리하여 관련 데이터가 암호화될 수 있도록 처리합니다.

또한 모든 폴더 및 파일에 대한 접근 권한 획득 목적으로 "icacls . /grant Everyone:F /T /C /Q" 명령어를 실행합니다.

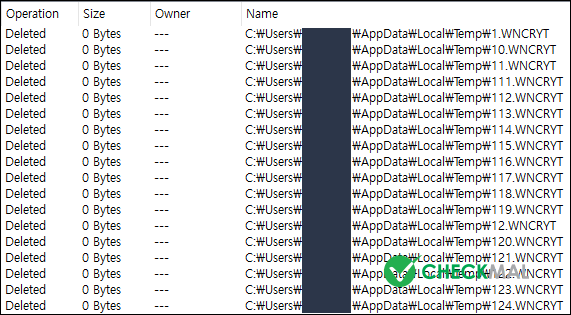

WannaCryptor 랜섬웨어는 파일 암호화 과정에서는 암호화 대상 원본 파일을 그대로 유지하며 암호화가 완료되는 시점에서 원본 파일을 자동 삭제하여 복구할 수 없도록 하며, 암호화 과정에서 임시 생성된 .WNCRYT 파일은 임시 폴더(%Temp%)로 <숫자>.WNCRYT 형태로 이동한 후 자동 삭제 처리합니다.

파일 암호화 완료 후 사용자에 의한 시스템 복원 및 복구 옵션 기능을 이용할 수 없도록 다음과 같은 명령어를 통해 VSS(볼륨 섀도 복사본 서비스) 및 부팅 복구 옵션을 삭제합니다.

이후 "Wana Decrypt0r 2.0" 랜섬웨어 메시지 창을 통한 Tor 통신 목적으로 https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip 파일을 다운로드하여 "C:\Users\%UserName%\AppData\Roaming\tor" 폴더에 파일을 압축 해제하여 "\\TaskData\Tor" 폴더에 관련 파일을 생성합니다.

최종적으로 생성된 "Wana Decrypt0r 2.0" 메시지 창은 사용자 운영 체제 언어에 따라 28개 언어로 표시되며, 일정 시간 내에 비트코인(Bitcoin)을 지불하도록 안내하고 있습니다.

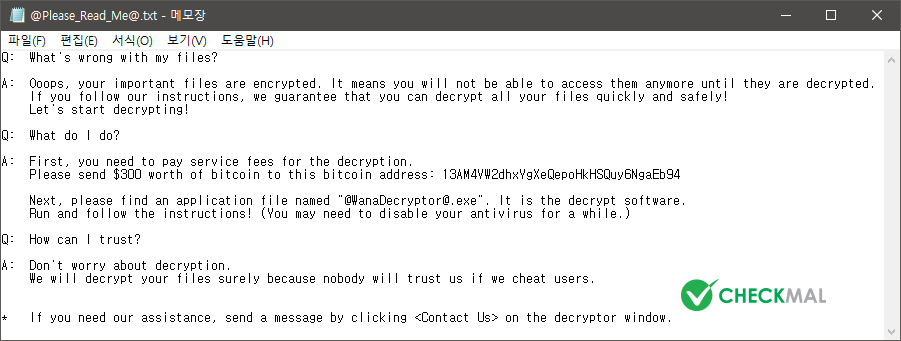

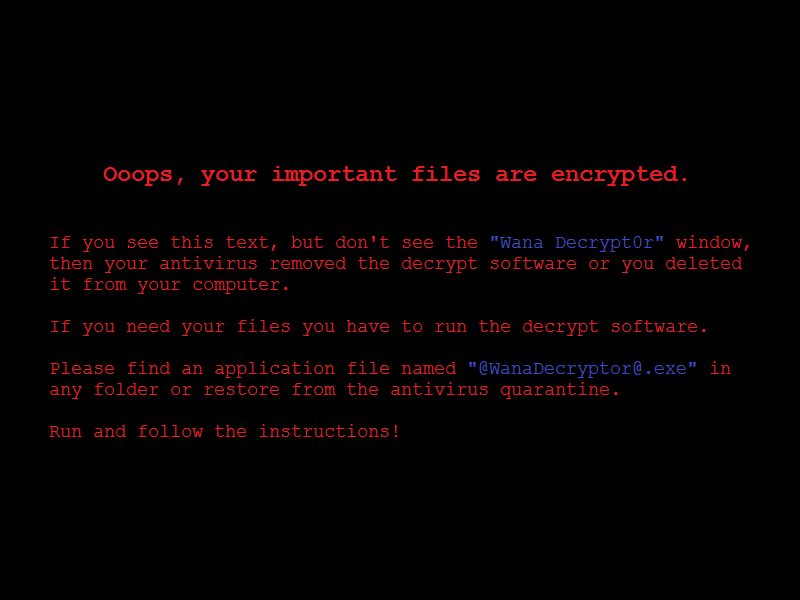

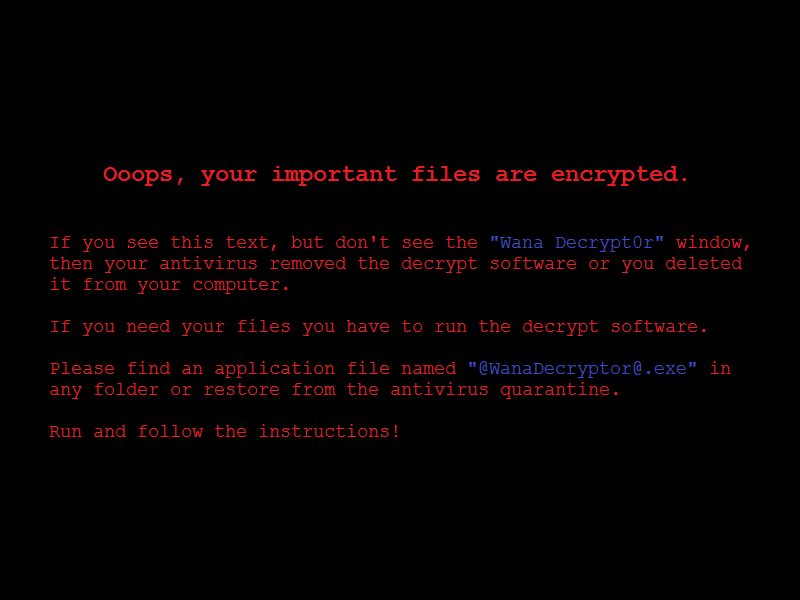

그 외에도 @Please_Read_Me@.txt 랜섬웨어 결제 안내 파일 생성을 통해 지불 방법을 안내하고 있으며, 바탕 화면 배경을 @WanaDecryptor@.bmp 이미지 파일로 변경합니다.

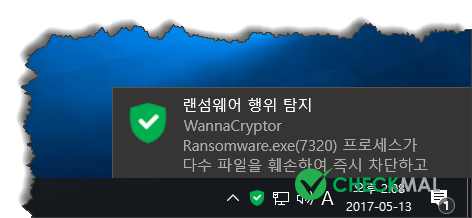

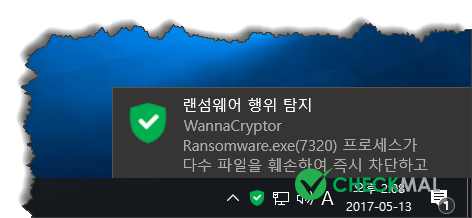

앱체크 안티랜섬웨어(AppCheck Anti-Ransomware) 제품에서는 별도의 업데이트없이 WannaCryptor 랜섬웨어(Ransomware) 감염으로 인한 파일 암호화가 이루어질 경우 랜섬웨어 행위 탐지를 통해 사용자 데이터를 안전하게 보호하고 있으므로 반드시 설치하여 피해를 예방하시기 바랍니다.

참고로 WannaCryptor 랜섬웨어 차단 영상을 통해 감염으로 인한 파일 암호화 행위 및 메시지 생성 정보를 자세하게 확인할 수 있습니다.

현재 국내 및 해외에서 대규모 WannaCryptor 랜섬웨어 피해가 발생하고 있으며, 특히 보안 패치가 이루어지지 않은 PC 환경에서는 취약점 공격에 따라 블루스크린(BSoD) 발생이 이루어질 수 있으므로 445 포트(Port) 차단을 통한 SMB 프로토콜을 차단한 후 링크를 방문하시어 보안 패치를 적용하시기 바랍니다.

KISA에서 배포한 "SMB 취약점을 악용한 랜섬웨어 피해확산 방지를 위한 사용자 예방 방법" 자료를 다음 링크에서 확인하실 수 있습니다.

http://boho.or.kr/data/secNoticeView.do?bulletin_writing_sequence=25705

----

2017년 5월 12일 전후로 전 세계를 대상으로 매우 짧은 시간 내에 역대 최고 수준의 WannaCry / WannaCryptor / WCry 랜섬웨어(Ransomware)를 이용한 파일 암호화 공격이 이루어지고 있기에 매우 주의가 요구됩니다.

특히 유포 방식이 2017년 3월 Microsoft 정기 보안 업데이트를 통해 MS17-010 보안 패치가 이루어진 ETERNALBLUE 취약점을 통해 Worm 방식으로 전파되고 있으므로 보안 패치가 이루어지지 않은 환경에서는 피해가 예상됩니다.

해당 보안 취약점은 미국 NSA에서 운영한 취약점으로 Shadow Brokers 해킹 그룹에 의해 공개되었으며 Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT 8.1, Windows 10, Windows Server 2016 운영 체제 환경에서 MS17-010 보안 패치가 이루어지지 않은 경우 특수하게 조작된 메시지를 Windows SMBv1 서버에 보내서 원격 코드 실행이 가능한 Windows SMB 원격 코드 실행 취약점(CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0148)입니다.

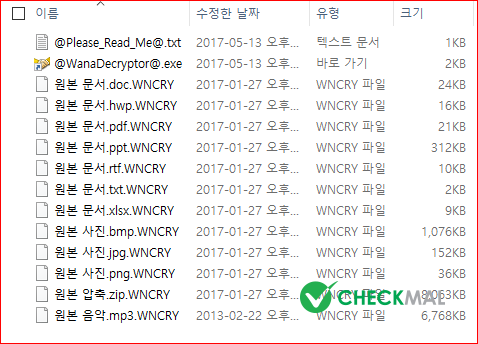

코드 실행이 이루어진 경우 문서, 사진, 영상, 음악, 압축 파일 등의 개인 데이터 파일을 .WNCRYT 확장명 형태로 암호화한 후 .WNCRY 확장명으로 최종 변경합니다.

파일 암호화 과정에서 taskdl.exe 파일(SHA-1 : 47a9ad4125b6bd7c55e4e7da251e23f089407b8f)을 통해 다음과 같은 프로세스가 실행 중인 경우 자동 종료 처리하여 관련 데이터가 암호화될 수 있도록 처리합니다.

- taskkill.exe /f /im mysqld.exe

- taskkill.exe /f /im sqlwriter.exe

- taskkill.exe /f /im sqlserver.exe

- taskkill.exe /f /im MSExchange*

- taskkill.exe /f /im Microsoft.Exchange.*

또한 모든 폴더 및 파일에 대한 접근 권한 획득 목적으로 "icacls . /grant Everyone:F /T /C /Q" 명령어를 실행합니다.

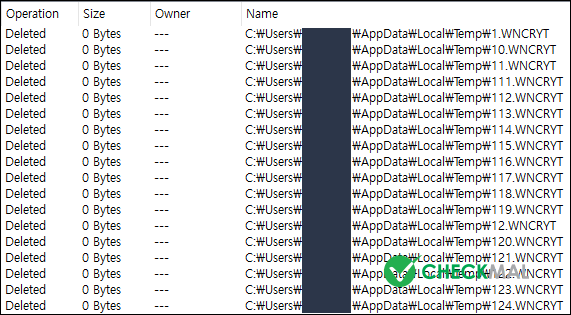

WannaCryptor 랜섬웨어는 파일 암호화 과정에서는 암호화 대상 원본 파일을 그대로 유지하며 암호화가 완료되는 시점에서 원본 파일을 자동 삭제하여 복구할 수 없도록 하며, 암호화 과정에서 임시 생성된 .WNCRYT 파일은 임시 폴더(%Temp%)로 <숫자>.WNCRYT 형태로 이동한 후 자동 삭제 처리합니다.

파일 암호화 완료 후 사용자에 의한 시스템 복원 및 복구 옵션 기능을 이용할 수 없도록 다음과 같은 명령어를 통해 VSS(볼륨 섀도 복사본 서비스) 및 부팅 복구 옵션을 삭제합니다.

- vssadmin delete shadows /all /quiet

- wmic shadowcopy delete

- bcdedit /set {default} bootstatuspolicy ignoreallfailures

- bcdedit /set {default} recoveryenabled no

- wbadmin delete catalog -quiet

이후 "Wana Decrypt0r 2.0" 랜섬웨어 메시지 창을 통한 Tor 통신 목적으로 https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip 파일을 다운로드하여 "C:\Users\%UserName%\AppData\Roaming\tor" 폴더에 파일을 압축 해제하여 "\\TaskData\Tor" 폴더에 관련 파일을 생성합니다.

최종적으로 생성된 "Wana Decrypt0r 2.0" 메시지 창은 사용자 운영 체제 언어에 따라 28개 언어로 표시되며, 일정 시간 내에 비트코인(Bitcoin)을 지불하도록 안내하고 있습니다.

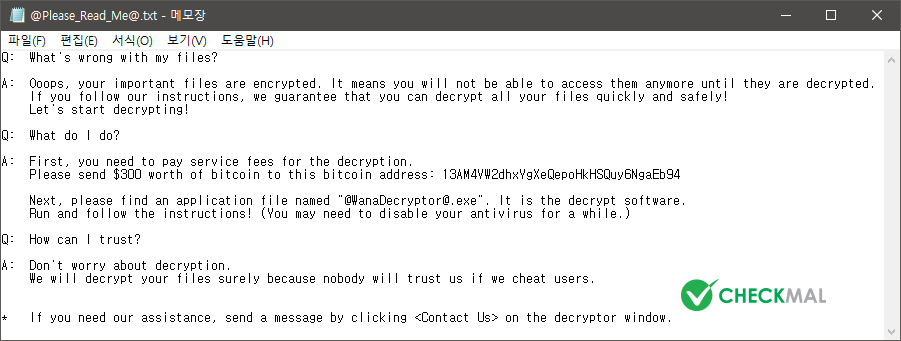

그 외에도 @Please_Read_Me@.txt 랜섬웨어 결제 안내 파일 생성을 통해 지불 방법을 안내하고 있으며, 바탕 화면 배경을 @WanaDecryptor@.bmp 이미지 파일로 변경합니다.

앱체크 안티랜섬웨어(AppCheck Anti-Ransomware) 제품에서는 별도의 업데이트없이 WannaCryptor 랜섬웨어(Ransomware) 감염으로 인한 파일 암호화가 이루어질 경우 랜섬웨어 행위 탐지를 통해 사용자 데이터를 안전하게 보호하고 있으므로 반드시 설치하여 피해를 예방하시기 바랍니다.

참고로 WannaCryptor 랜섬웨어 차단 영상을 통해 감염으로 인한 파일 암호화 행위 및 메시지 생성 정보를 자세하게 확인할 수 있습니다.

현재 국내 및 해외에서 대규모 WannaCryptor 랜섬웨어 피해가 발생하고 있으며, 특히 보안 패치가 이루어지지 않은 PC 환경에서는 취약점 공격에 따라 블루스크린(BSoD) 발생이 이루어질 수 있으므로 445 포트(Port) 차단을 통한 SMB 프로토콜을 차단한 후 링크를 방문하시어 보안 패치를 적용하시기 바랍니다.