공지사항

업데이트 내역, 신제품/이벤트 소식 등 다양한 정보를 제공합니다.

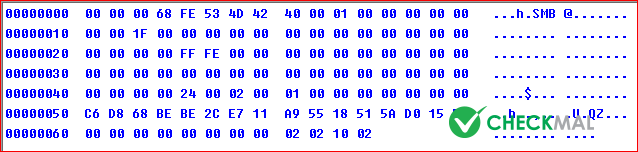

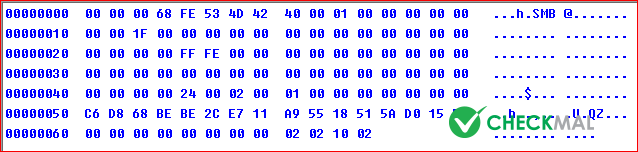

2017년 6월 27일경부터 전 세계를 대상으로 한 Petya 랜섬웨어(Ransomware) 유포로 인해 기업, 개인 등 다수 피해가 발생하고 있으며, 이번 랜섬웨어는 2017년 5월에 유포된 WannyCry 랜섬웨어 유포에 활용된 SMB 취약점을 악용하고 있기에 전파 속도가 빠르고 광범위하게 이루어지고 있습니다.

해외 정보에 따르면 Petya 랜섬웨어 유포의 시작은 우크라이나(Ukraine)의 특정 유명 소프트웨어 업데이트 서버를 통해 전파가 시작되었으며 이로 통해 SMBv1 프로토콜의 EternalBlue 취약점을 통해 유포가 이루어지고 있습니다. 특히 Petya 랜섬웨어는 파일 암호화 행위 외에도 Master Boot Record (MBR) 변조를 통해 시스템 부팅 시 랜섬웨어 메시지를 표시하여 부팅을 방해하는 행위가 포함되어 있습니다.

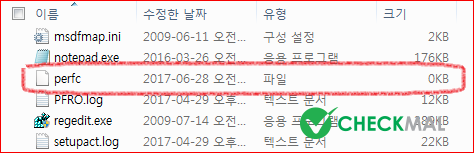

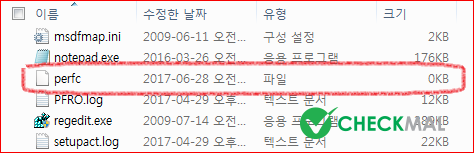

감염이 이루어진 후의 과정을 살펴보면 WMI 기능을 이용하여 rundll32.exe "C:\Windows\perfc.dat" #1 명령어 실행이 이루어질 경우 0 바이트(Byte) 크기의 C:\Windows\perfc 파일을 생성하여 중복 감염이 이루어지지 않도록 하는 킬 스위치가 존재합니다.

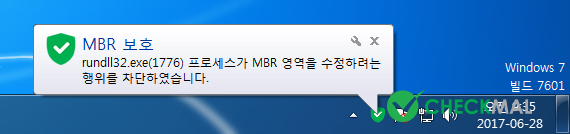

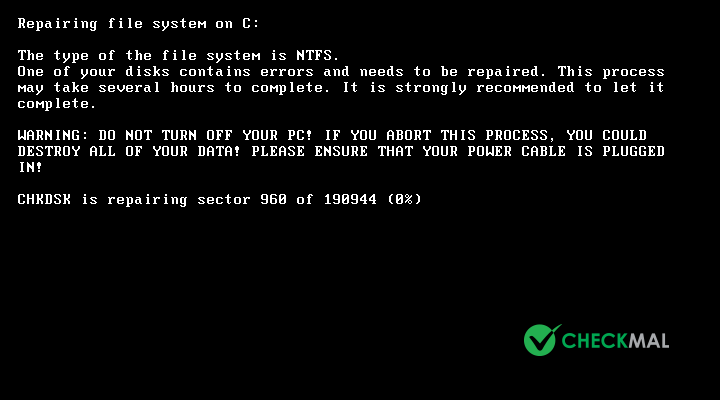

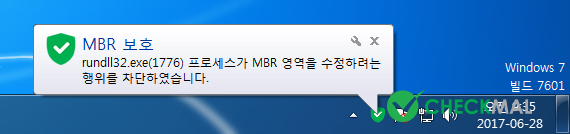

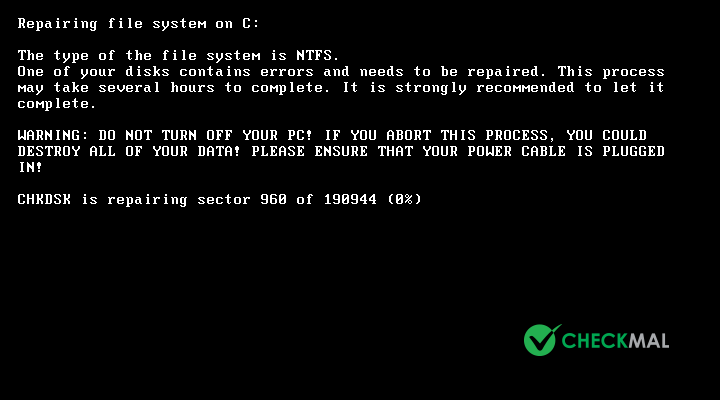

이후 MBR 변조를 통해 시스템 부팅 시 가짜 CHKDSK 검사 화면 및 랜섬웨어 메시지를 표시하도록 수정 작업이 이루어지며, AppCheck Pro 정품 버전에서는 MBR 차단 기능을 통해 다음과 같이 차단을 할 수 있습니다.

만약 MBR 변조 행위를 차단하지 못할 경우에는 ".3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip" 파일에 대하여 AES 암호화 알고리즘(128bit)을 통한 파일 암호화가 진행되며, 암호화된 파일은 원본 파일명/확장명 그대로 수정이 이루어집니다.

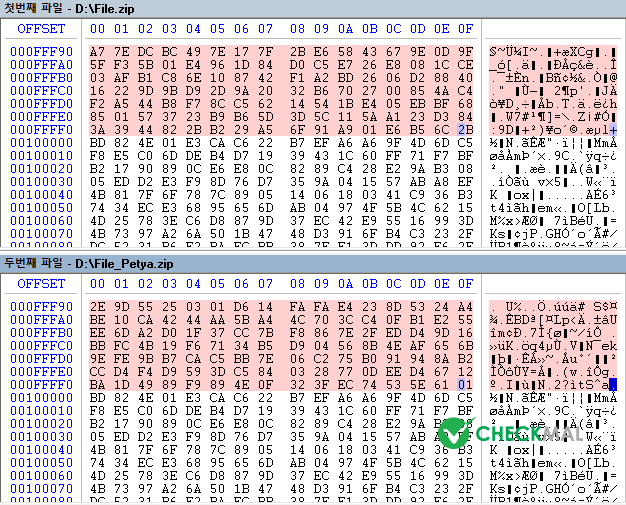

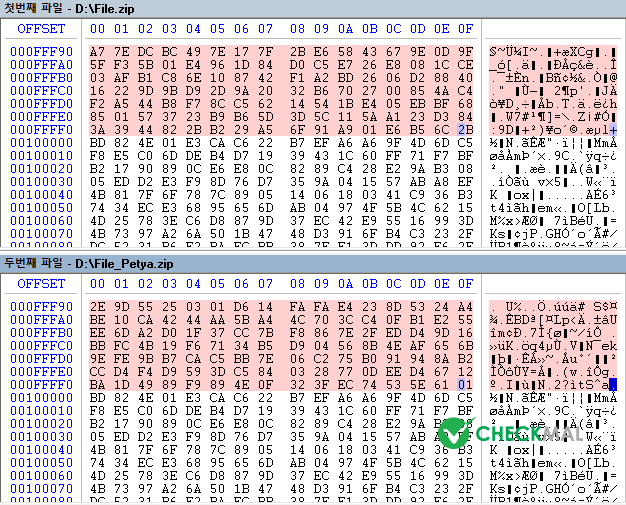

암호화 대상 파일의 경우 1MB 이상의 파일 크기를 가진 경우에는 0x0 ~ 0xFFFFF 영역까지만 파일 암호화가 이루어지는 부분 암호화 방식이 적용됩니다.

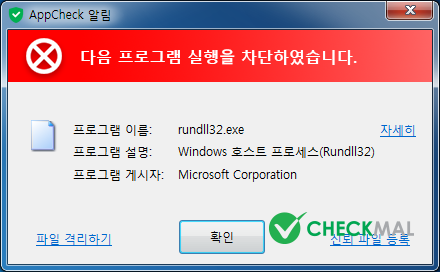

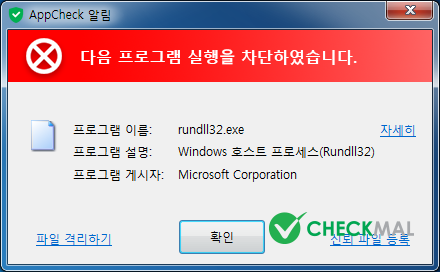

해당 파일 암호화 행위에 대하여 AppCheck 안티랜섬웨어 제품에서는 차단 및 일부 암호화된 파일에 대한 롤백을 통해 원본 파일의 복구를 지원합니다.

파일 암호화 행위 이후에는 Petya 랜섬웨어 전파를 위하여 내부 네트워크 공유 폴더 및 SMB 취약점 스캔을 통해 추가적인 감염을 시도할 수 있습니다.

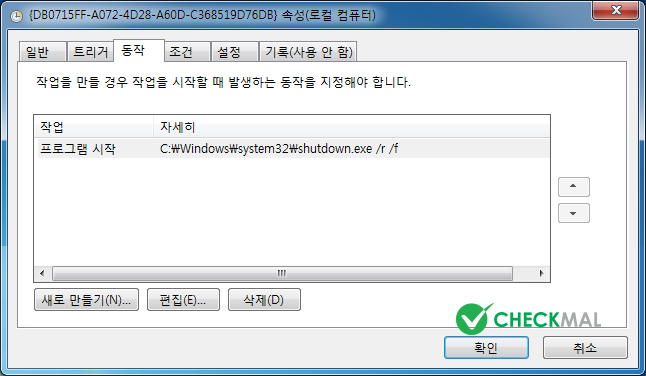

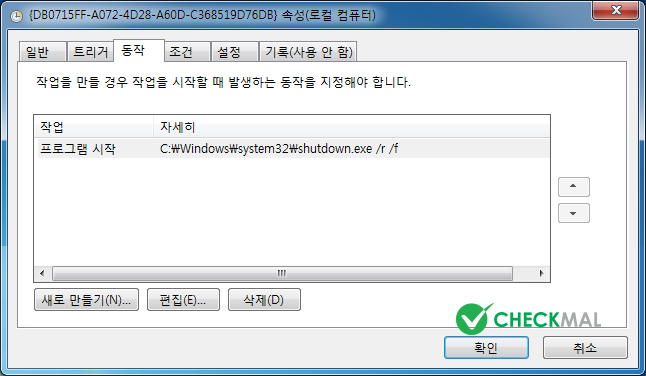

Peyta 랜섬웨어에 의한 MBR 변조 및 파일 암호화가 완료된 시스템은 작업 스케줄러 영역에 1시간 후 자동 시스템 재부팅을 위한 schtasks /Create /SC once /TN "" /TR "C:\Windows\system32\shutdown.exe /r /f" /ST <특정 시간> 명령이 등록됩니다.

자동으로 시스템 재부팅이 이루어진 후에는 가짜 CHKDSK 검사 화면을 생성하여 사용자에게 시스템에 문제가 있었던 것처럼 속이는 모습을 볼 수 있습니다.

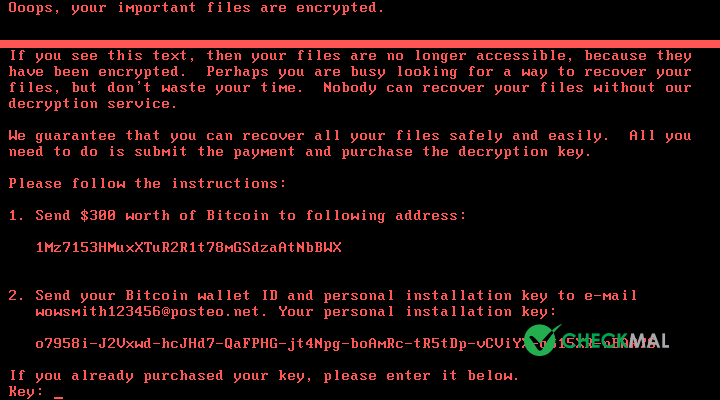

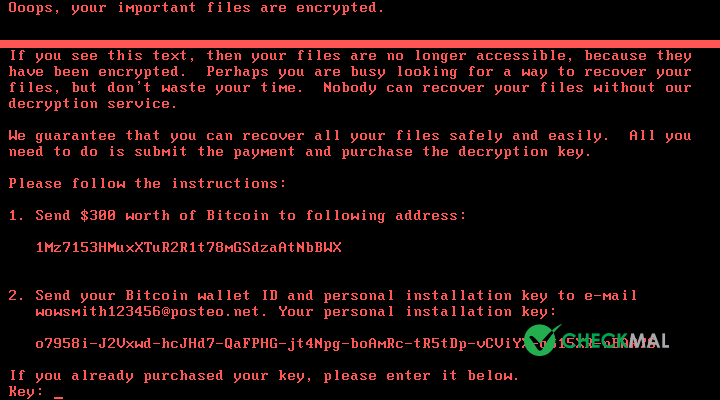

가짜 CHKDSK 검사 화면 후에는 $300 상당의 비트코인(Bitcoin) 가상 화폐 결제를 위한 안내와 이메일 주소를 통해 개인 설치 키 정보를 전송하도록 안내합니다.

일련의 Petya 랜섬웨어 감염으로 인하여 피해를 본 경우 시스템 부팅 자체가 이루어지지 않는 문제와 시스템 내에 저장된 문서, 사진 등의 개인 데이터 파일에 대한 암호화로 돈을 지불하지 않을 경우 복구에 어려움을 겪을 수 있습니다. 특히 SMB 취약점을 통해 전파로 인하여 기업 환경과 같은 내부 네트워크 공유가 이루어지고 있는 곳에서는 1대의 감염으로 전체 시스템이 랜섬웨어 피해를 당할 수 있습니다.

현재 Petya 랜섬웨어 유포에 악용되는 SMB 취약점과 관련하여 2017년 3월 MS17-010 보안 패치가 Windows 업데이트를 통해 배포가 이루어진 상태이므로 반드시 최신 보안 패치를 하시기 바라며, 모든 지원이 종료된 Windows XP, Vista, 8, Server 2003 버전의 경우에도 최근 MS에서 긴급 보안 패치를 제공하고 있으므로 Windows 업데이트 기능을 통해 패치가 가능합니다.

AppCheck 안티랜섬웨어 사용자의 경우 무료 버전에서는 MBR 차단 기능이 없으므로 파일 암호화 행위만 차단이 가능하므로, MBR 차단 기능을 제공하는 AppCheck Pro 정품 버전을 통해 더욱 안전하게 보호하시기 바랍니다.

해외 정보에 따르면 Petya 랜섬웨어 유포의 시작은 우크라이나(Ukraine)의 특정 유명 소프트웨어 업데이트 서버를 통해 전파가 시작되었으며 이로 통해 SMBv1 프로토콜의 EternalBlue 취약점을 통해 유포가 이루어지고 있습니다. 특히 Petya 랜섬웨어는 파일 암호화 행위 외에도 Master Boot Record (MBR) 변조를 통해 시스템 부팅 시 랜섬웨어 메시지를 표시하여 부팅을 방해하는 행위가 포함되어 있습니다.

감염이 이루어진 후의 과정을 살펴보면 WMI 기능을 이용하여 rundll32.exe "C:\Windows\perfc.dat" #1 명령어 실행이 이루어질 경우 0 바이트(Byte) 크기의 C:\Windows\perfc 파일을 생성하여 중복 감염이 이루어지지 않도록 하는 킬 스위치가 존재합니다.

이후 MBR 변조를 통해 시스템 부팅 시 가짜 CHKDSK 검사 화면 및 랜섬웨어 메시지를 표시하도록 수정 작업이 이루어지며, AppCheck Pro 정품 버전에서는 MBR 차단 기능을 통해 다음과 같이 차단을 할 수 있습니다.

만약 MBR 변조 행위를 차단하지 못할 경우에는 ".3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip" 파일에 대하여 AES 암호화 알고리즘(128bit)을 통한 파일 암호화가 진행되며, 암호화된 파일은 원본 파일명/확장명 그대로 수정이 이루어집니다.

암호화 대상 파일의 경우 1MB 이상의 파일 크기를 가진 경우에는 0x0 ~ 0xFFFFF 영역까지만 파일 암호화가 이루어지는 부분 암호화 방식이 적용됩니다.

해당 파일 암호화 행위에 대하여 AppCheck 안티랜섬웨어 제품에서는 차단 및 일부 암호화된 파일에 대한 롤백을 통해 원본 파일의 복구를 지원합니다.

파일 암호화 행위 이후에는 Petya 랜섬웨어 전파를 위하여 내부 네트워크 공유 폴더 및 SMB 취약점 스캔을 통해 추가적인 감염을 시도할 수 있습니다.

Peyta 랜섬웨어에 의한 MBR 변조 및 파일 암호화가 완료된 시스템은 작업 스케줄러 영역에 1시간 후 자동 시스템 재부팅을 위한 schtasks /Create /SC once /TN "" /TR "C:\Windows\system32\shutdown.exe /r /f" /ST <특정 시간> 명령이 등록됩니다.

자동으로 시스템 재부팅이 이루어진 후에는 가짜 CHKDSK 검사 화면을 생성하여 사용자에게 시스템에 문제가 있었던 것처럼 속이는 모습을 볼 수 있습니다.

가짜 CHKDSK 검사 화면 후에는 $300 상당의 비트코인(Bitcoin) 가상 화폐 결제를 위한 안내와 이메일 주소를 통해 개인 설치 키 정보를 전송하도록 안내합니다.

일련의 Petya 랜섬웨어 감염으로 인하여 피해를 본 경우 시스템 부팅 자체가 이루어지지 않는 문제와 시스템 내에 저장된 문서, 사진 등의 개인 데이터 파일에 대한 암호화로 돈을 지불하지 않을 경우 복구에 어려움을 겪을 수 있습니다. 특히 SMB 취약점을 통해 전파로 인하여 기업 환경과 같은 내부 네트워크 공유가 이루어지고 있는 곳에서는 1대의 감염으로 전체 시스템이 랜섬웨어 피해를 당할 수 있습니다.

현재 Petya 랜섬웨어 유포에 악용되는 SMB 취약점과 관련하여 2017년 3월 MS17-010 보안 패치가 Windows 업데이트를 통해 배포가 이루어진 상태이므로 반드시 최신 보안 패치를 하시기 바라며, 모든 지원이 종료된 Windows XP, Vista, 8, Server 2003 버전의 경우에도 최근 MS에서 긴급 보안 패치를 제공하고 있으므로 Windows 업데이트 기능을 통해 패치가 가능합니다.

AppCheck 안티랜섬웨어 사용자의 경우 무료 버전에서는 MBR 차단 기능이 없으므로 파일 암호화 행위만 차단이 가능하므로, MBR 차단 기능을 제공하는 AppCheck Pro 정품 버전을 통해 더욱 안전하게 보호하시기 바랍니다.